Компания Symantec опубликовала исследование, в котором проанализировала безопасность пятидесяти устройств для умных домов и обнаружила проблемы с безопасностью абсолютно у всех: ни одно из них не использовало взаимную аутентификацию, сложные пароли или не было защищено от брутфорса. Более того, одна пятая всех устройств не шифровала данные при передаче в облако.

В свою очередь, компания HP проанализировала 10 устройств для умного дома, которые были взломаны специалистами компании за короткий срок.

Исследование выявило, что:

К сожалению, исследователи из HP не разглашали список тестируемых устройств, но сути исследования это не меняет: устройства для умных домов уязвимы.

Марат Гилязетдинов, знакомый вам по статье «История iRidium Mobile» ведущий разработчик iRidium Mobile, считает, что это объяснимо:

Впрочем, не только разработчики во всём виноваты. Ослабляют безопасность и те, кто занимаются внедрением технологий умных домов: распространена практика, когда инсталлятор не меняет пароли по умолчанию или не блокирует промышленные учетные записи. Все это предоставляет злоумышленнику массу возможностей для атаки.

Дмитрий Сасс, генеральный директор инсталляционной компании VaDiArt, считает, что уязвимость умных домов тем не менее не является существенной угрозой: проблема есть, но она преувеличена:

Существует два варианта взлома и проникновения в сеть умных домов. Первый вариант — несанкционированное проникновение в сеть извне, через интернет или подключение к сети Wi-Fi. В этом случае основная нагрузка ложится на защищенность внутренней сети умного дома.

Здесь все полностью зависит от протоколов защиты и шифрования именно у сетей и никакого влияния от защищенности самих устройств. Взломав подключение, можно получить доступ к самой системе управления и контролировать все устройства напрямую.

Второй случай — несанкционированное проникновение в систему методом физического подключения к шинам автоматизации: KNX, Modbus, DALI и т.д. Здесь система защиты строится на ограничении свободного доступа к этим проводам. Дополнительно система защищена необходимостью знания злоумышленником адресации проекта. Например, в Modbus даже получив доступ к шине передачи данных, не получится ничем управлять, если правильно не настроить параметры соединения и не знать типы и номера регистров, в которые нужно писать. В KNX есть возможность ограничить коммуникацию между сегментами сети по физическим и/или групповым адресам, а также запретить изменение параметров устройств.

Какой вред можно нанести таким образом? Самое серьёзное — это открытие умного замка или просмотр видео с камер наблюдения. В остальном же — мелкое хулиганство вроде включения/выключения лампочек или телевизора.

iRidium mobile использует Ethernet и Wi-Fi как физическую среду передачи, для взаимодействия с устройствами использует протоколы устройств, например Modbus или EIB/KNX, при работе со скриптами можно использовать TCP/IP и UDP протоколы для написания собственных реализация протоколов.

На сегодняшний момент, шифрование данных протокола применяется только если этого требует протокол — например, AMX, Crestron, HTTPS и так далее. При работе с протоколами, которые не имеют шифрования, дополнительное шифрование не применяется — это такие протоколы как Modbus, HDL, Lutron и т.д.

Пока случаев атак на умные дома практически нет, но если их развитие будет идти такими темпами, то количество взломов будет расти в геометрической прогрессии, говорит Марат:

Шифрование, шифрование и еще раз шифрование!

Читайте другие интересные посты в нашем блоге:

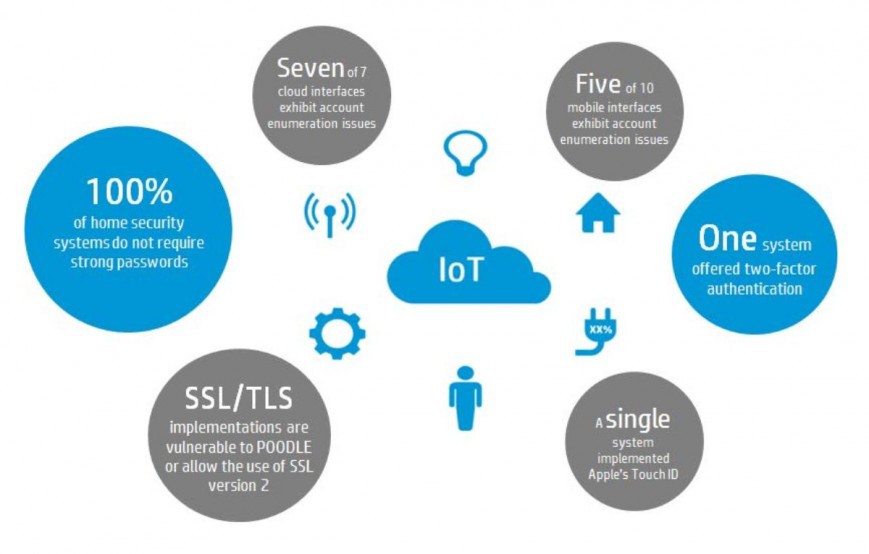

В свою очередь, компания HP проанализировала 10 устройств для умного дома, которые были взломаны специалистами компании за короткий срок.

Исследование выявило, что:

- 100% устройств не требуют сложных паролей

- 7 из 7 устройств использующих облако не защищены от перебора паролей

- 5 из 10 устройств с мобильным интерфейсом не защищены от перебора

- Лишь одна система использовала двухступенчатую авторизацию

- Одна система использовала Apple Touch ID для защиты

- SSL и TLS протоколы были подвержены POODLE взлому или разрешали использовать SSl v.2

К сожалению, исследователи из HP не разглашали список тестируемых устройств, но сути исследования это не меняет: устройства для умных домов уязвимы.

Марат Гилязетдинов, знакомый вам по статье «История iRidium Mobile» ведущий разработчик iRidium Mobile, считает, что это объяснимо:

Большинство устройств разрабатывалось для работы в изолированных сетях, поэтому разработчики практически никогда не занимались вопросами безопасности. Как следствие — чаще всего устройства не имеют авторизации, никак не защищены от перебора, не имеют идентификаторов транзакций, не шифруют трафик. Атаковать их, обладая знаниями о протоколе, весьма не трудно.

Сами разработчики знают об этом, и ничего с этим не делают. Мы исследовали не только маленькие бренды или проекты с «Кикстартера», где можно было бы ожидать такого. Мы изучили огромные компании, от которых стоило бы ожидать больше осведомленности в данной сфере. Мы послали им отчёты по нашему исследованию, но они так и не пропатчили свои девайсы.

— Кандид Уист, главный исследователь Symantec

Впрочем, не только разработчики во всём виноваты. Ослабляют безопасность и те, кто занимаются внедрением технологий умных домов: распространена практика, когда инсталлятор не меняет пароли по умолчанию или не блокирует промышленные учетные записи. Все это предоставляет злоумышленнику массу возможностей для атаки.

Дмитрий Сасс, генеральный директор инсталляционной компании VaDiArt, считает, что уязвимость умных домов тем не менее не является существенной угрозой: проблема есть, но она преувеличена:

На данный момент в «умном доме» красть, взломав его, нечего, и основные угрозы сводятся к минимуму при построении защищенной локальной сети. Поэтому это проблема больше находится в плоскости возможностей роутеров начального уровня, которые сейчас используются во многих инсталляциях. При использовании профессионального оборудования при построении домашней сети можно обеспечить достаточно высокий уровень защиты. Взлом с целью мелко напакостить так же при грамотном построении ИТ-инфраструктуры будет маловероятен.

Существует два варианта взлома и проникновения в сеть умных домов. Первый вариант — несанкционированное проникновение в сеть извне, через интернет или подключение к сети Wi-Fi. В этом случае основная нагрузка ложится на защищенность внутренней сети умного дома.

Здесь все полностью зависит от протоколов защиты и шифрования именно у сетей и никакого влияния от защищенности самих устройств. Взломав подключение, можно получить доступ к самой системе управления и контролировать все устройства напрямую.

В этом случае мы в принципе говорим о защищённости внутренней компьютерной сети заказчика. И требовать дополнительную защиту устройств для автоматизации, входящую в стандартную комплектацию, — это всё равно, что требовать от производителей холодильников установки на все модели замков, ограничивающих доступ и желательно с защищенной системой авторизации. По логике использования холодильника в подавляющем большинстве случаев его от несанкционированного проникновения защищает входная дверь в квартиру. А если нужна дополнительная защита — например, от открытия его ночью, то это дополнительная опция, которую при желании можно реализовать за дополнительные деньги.

— Дмитрий Сасс

Второй случай — несанкционированное проникновение в систему методом физического подключения к шинам автоматизации: KNX, Modbus, DALI и т.д. Здесь система защиты строится на ограничении свободного доступа к этим проводам. Дополнительно система защищена необходимостью знания злоумышленником адресации проекта. Например, в Modbus даже получив доступ к шине передачи данных, не получится ничем управлять, если правильно не настроить параметры соединения и не знать типы и номера регистров, в которые нужно писать. В KNX есть возможность ограничить коммуникацию между сегментами сети по физическим и/или групповым адресам, а также запретить изменение параметров устройств.

Отдельной проблемой я бы выделил различные варианты беспроводных технологий, используемых в системах «Умный дом». Они в большинстве случаем никак не защищены, и поэтому просто подойдя к стене дома или из соседней квартиры, можно подключиться и много навредить.

— Дмитрий Сасс

Какой вред можно нанести таким образом? Самое серьёзное — это открытие умного замка или просмотр видео с камер наблюдения. В остальном же — мелкое хулиганство вроде включения/выключения лампочек или телевизора.

Безопасность в iRidium Mobile

iRidium mobile использует Ethernet и Wi-Fi как физическую среду передачи, для взаимодействия с устройствами использует протоколы устройств, например Modbus или EIB/KNX, при работе со скриптами можно использовать TCP/IP и UDP протоколы для написания собственных реализация протоколов.

На сегодняшний момент, шифрование данных протокола применяется только если этого требует протокол — например, AMX, Crestron, HTTPS и так далее. При работе с протоколами, которые не имеют шифрования, дополнительное шифрование не применяется — это такие протоколы как Modbus, HDL, Lutron и т.д.

Пока случаев атак на умные дома практически нет, но если их развитие будет идти такими темпами, то количество взломов будет расти в геометрической прогрессии, говорит Марат:

Думаю, что в ближайшие 5-7 лет системы автоматизации распространятся шире, а значит будут зафиксированы случаи взлома и вывода из строя систем автоматизации, в некоторых случаях — с повреждением исполнительного оборудования (например, моторов). Это, в свою очередь, приведёт к усилению защиты, исправлению многолетних дыр. Думаю, что распространение беспроводных систем автоматизации привлечет к себе сетевых вандалов, которые будут взламывать эти системы ради развлечения — так же, как сейчас некоторые люди занимаются взломом Wi-Fi сетей. Весьма возможно, что хорошая защита оборудования будет являться дополнительным плюсом при выборе оборудования для автоматизации.

Шифрование, шифрование и еще раз шифрование!

Читайте другие интересные посты в нашем блоге: