Ливерморская национальная лаборатория (LLNL) на днях объявила о создании суперкомпьютера, принцип действия которого похож на работу мозга человека (в той мере, в какой ученые понимают основы функционирования этого органа). Система построена на основе чипа TrueNorth, имитирующего сеть из 16 миллионов нейронов с примерно 4 млрд синапсов. Конечно, до мозга человека такому компьютеру еще далеко (ведь у человека миллиарды нейронов), но эта модель все равно одна из самых мощных среди всех «мозгоподобных» ПК, когда-либо созданных человеком. Система умеет распознавать образы и решать различные вопросы так, как это делают люди.

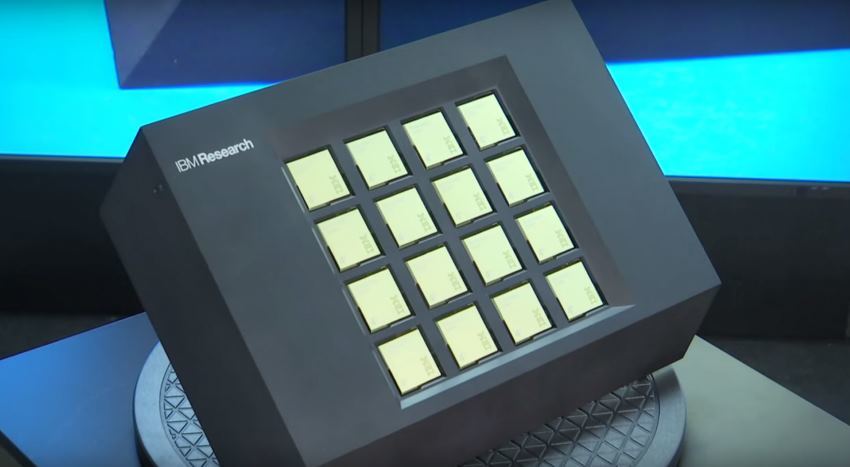

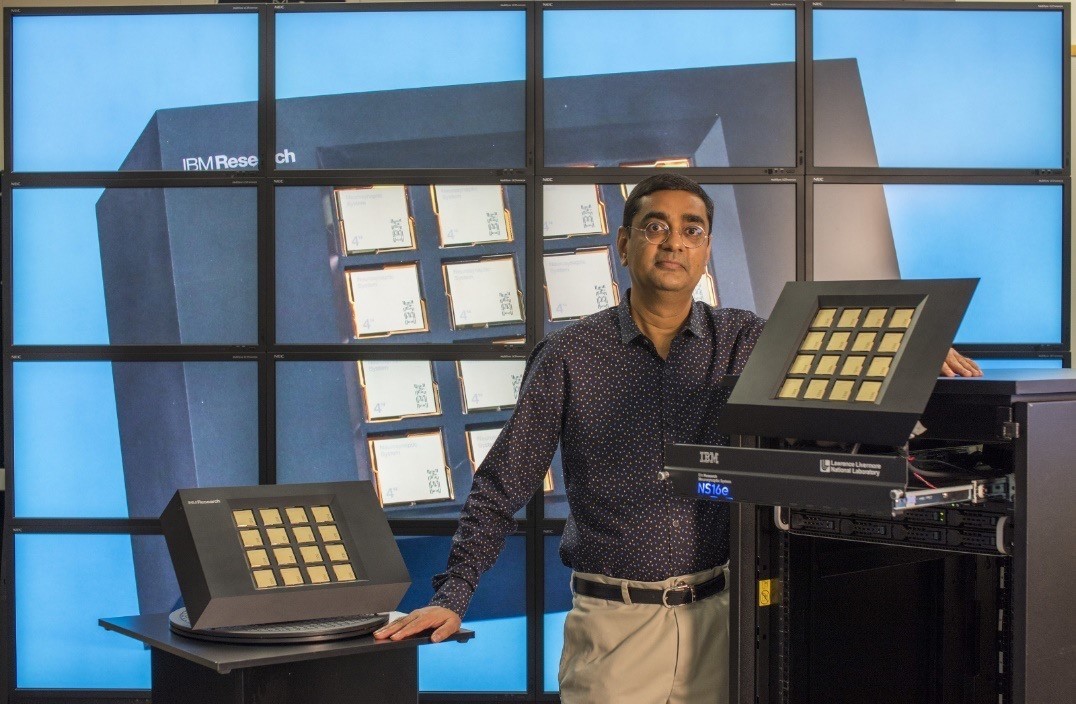

В компьютере, созданном Ливерморской национальной лабораторией, установлено 16 TrueNorth чипов. Система получила название IBM Neuromorphic System. Использовать ее будут для изучения новых возможностей вычислительных систем, которые могут оказаться полезными Национальной администрации по ядерной безопасности. Специалисты проведут ряд тестов, которые покажут способности машины в отношении изучения окружающего мира, использования глубокого анализа и самообучения. Сама Лаборатория является «главной научно-исследовательской и опытно-конструкторской организацией для решения проблем национальной безопасности». Она отвечает за «безопасность и надёжность» ядерного оружия США, применяя в его разработках достижения современной науки и техники. Также Лаборатория занимается исследованиями в области наук, не связанных с оборонной деятельностью, таких как энергетика, экология и биология (в том числе биоинженерия).

«Нейроморфные вычисления открывают весьма впечатляющие новые возможности, и, в целом, эта сфера соответствует нашему видению будущего высокопроизводительных компьютерных систем», — говорит Джим Брейс (Jim Brase), один из руководителей проекта. «Потенциальные возможности нейроморфных вычислений и машинный интеллект помогут изменить то, как мы проводим научные исследования», — продолжает он.

Технология является качественно новой, очень сильно отличающейся от компьютерных технологий, доминировавших на рынке последние 70 лет. По словам участников проекта, на основе TrueNorth можно создавать системы в 50 раз более мощные, чем современные самые производительные суперкомпьютеры. При этом потреблять такие системы будут минимальное количество энергии и занимать небольшой объем (здесь также уместно сравнение с мозгом человека).

«Низкое энергопотребление таких систем отражает текущие потребности компьютерной индустрии и позволяет значительно снизить потребление энергии компьютерами будущего», — комментирует проект Майкл МакКой, еще один участник исследований.

TrueNorth потребляет гораздо меньше энергии и занимает меньше места, чем традиционные компьютерные системы. Отдельный чип TrueNorth, содержащий 5,4 млрд транзисторов, потребляет всего 70 мВт энергии. А процессор Intel с 1,4 млрд транзисторов потребляет от 35 до 140 Вт. Будущие версии TrueNorth могут быть значительно уменьшены до размера, который позволяет использовать такую систему в смартфоне или умных часах. У чипов TrueNorth есть и значительные преимущества перед GPU и FPGA. Корпорация IBM надеется, что TrueNorth станет тем фактором, который позволит компьютерным системам выйти на новый этап развития. Данные технологии могут использоваться не только для создания смартфонов или умных часов — нейроморфные чипы возможно использовать и в высокопроизводительных системах, устанавливаемых в дата-центрах.

Интересную аналогию проводят специалисты IBM с мозгом человека. Так, корпорация сравнивает обычные компьютерные системы с левым полушарием. Нейроморфные системы умеют находить отдельные паттерны в больших массивах данных и интерпретируют эту информацию как правое полушарие мозга. Возможно, в ближайшем будущем ученые смогут объединить возможности традиционных компьютеров и нейромфорных чипов, создав единую сверх-эффективную структуру.

По условиям договора Лаборатории и IBM, LLNL получает 16-чиповую TrueNorth систему с 16 миллионами нейронов и 4 млрд синапсов. Также Ливерморская национальная лаборатория получает всю необходимую экосистему для создания и управления энергоэффективными машинами, которые способны воспринимать информацию, познавать и действовать, как мозг человека. Экосистема включает симулятор, язык программирования, интегрированное программное окружение, библиотеку алгоритмов и приложений, прошивку, инструменты для составления нейросетей, обучающий курс, облачное окружение.

Корпорация IBM работает совместно с DARPA над созданием нейроморфных чипов (Systems of Neuromorphic Adaptive Plastic Scalable Electronics, SyNAPSE) уже много лет, реализация проекта началась еще в 2008 году. Цель — создание чипов и систем, работа которых была бы организована по принципу работы нейронов мозга животных (например, грызунов). Не так давно были представлены первые результаты работы по этому проекту.